构建企业网络安全的坚固防线 技术、管理与策略并重

在数字化浪潮席卷全球的今天,企业网络不仅是信息流转的动脉,更是核心竞争力的重要载体。网络威胁日益复杂化、常态化,其中,未经授权的私接无线路由器等行为,犹如在精心构筑的防御体系中打开了一扇“隐形后门”,给企业带来数据泄露、网络攻击和合规风险。因此,构建一个全方位、多层次的企业网络安全防护体系,并有效阻止私接设备行为,已成为企业网络管理者的必修课。

一、 企业网络安全的基石:综合防护策略

企业网络安全并非单一技术或产品的堆砌,而是一个融合了技术、管理和人员意识的系统工程。

- 制定并执行严格的网络安全政策:这是所有防护工作的起点。政策应明确规定网络设备接入规范,明确禁止员工私自安装无线路由器、无线网卡或其他网络设备,并阐明违规后果。政策需传达至每一位员工,并通过定期培训强化安全意识。

- 部署边界与内部安全防护:

- 防火墙与入侵检测/防御系统(IDS/IPS):在企业网络边界部署下一代防火墙,精确控制进出流量。结合IDS/IPS,实时监测并阻断异常流量和攻击行为。

- 网络访问控制(NAC):这是阻止非法设备接入的核心技术。NAC系统能够对接入网络的设备进行身份认证(如802.1X协议)、安全检查(检查操作系统补丁、杀毒软件状态等),只有合规设备才被允许访问网络资源。对于未认证或不合规的设备(如私接的无线路由器),可将其隔离到修复子网或直接拒绝接入。

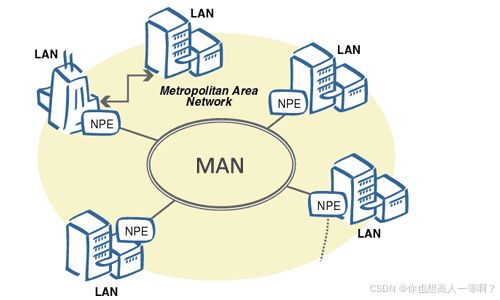

- 网络分段与VLAN划分:根据部门、职能或数据敏感度将网络划分为不同的逻辑子网(VLAN)。即使发生内部渗透或私接设备,攻击者也只能在有限的区域内活动,无法横向移动至核心数据区。

- 强化终端安全:为所有企业终端(电脑、手机等)安装统一管理的终端安全软件(EPP/EDR),确保杀毒、补丁更新、端口控制和设备控制等功能到位。可通过策略禁止终端电脑创建无线热点或安装无线网卡驱动。

二、 精准狙击:如何技术性阻止私接无线路由器行为

私接无线路由器行为隐蔽性强,可能绕过部分安全检测。需要组合多种技术手段进行发现和阻断。

- 主动网络发现与资产清点:

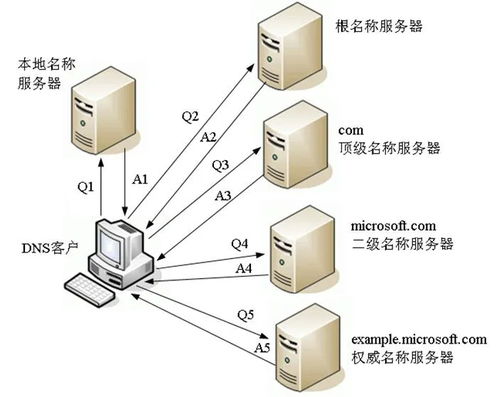

- 定期使用网络扫描工具(如Nmap,或企业级网络管理平台)扫描全网IP和MAC地址。对比已知的合法设备清单,快速发现未知IP,其可能就是私接路由器分配的地址。

- 利用交换机管理功能(如SNMP、CLI),检查每个端口的MAC地址学习数量。如果一个办公网端口下学习到多个(尤其是大量)MAC地址,极有可能连接了一个无线路由器(其WAN口MAC和其下无线客户端的MAC都会出现在该端口)。这是最直接有效的技术发现手段。

- 利用NAC与认证机制:

- 强制实施802.1X端口认证:在交换机所有接入端口启用802.1X认证。任何设备(包括无线路由器的WAN口)插入网络端口,都必须提供合法的用户凭证(如用户名/密码、数字证书)才能连通网络。私接的无线路由器无法通过认证,其端口将始终保持“未授权”状态,物理连通但无法传输数据。

- MAC地址认证与绑定:作为802.1X的补充或替代(在要求不高的场景),可以将合法设备的MAC地址与交换机端口进行静态绑定。非绑定MAC地址的设备接入时,端口自动关闭或将其流量重定向至告警页面。

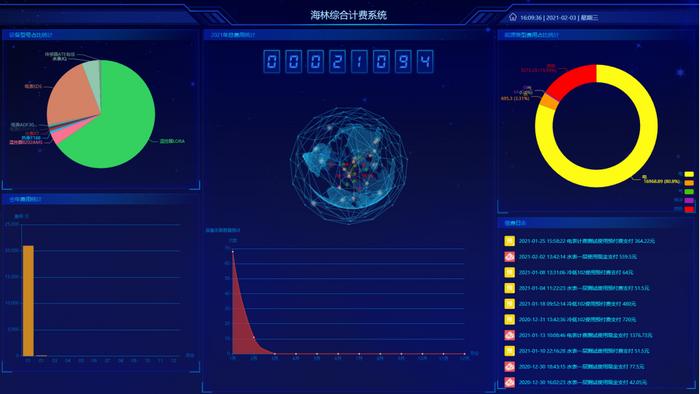

- 流量监控与分析:

- 部署网络流量分析(NTA)系统或利用安全信息与事件管理(SIEM)系统,监控网络中的异常DHCP服务器流量。私接的无线路由器通常会充当DHCP服务器,为无线客户端分配IP地址,其发出的DHCP Offer/ACK报文是重要的侦测线索。

- 监控并阻断非法的网络地址转换(NAT)流量。企业内网通常不应出现NAT流量,私接路由器的NAT行为会产生特征流量。

- 物理安全与无线频谱监测:

- 加强机房和网络配线间的物理访问控制,防止非授权人员接触网络端口。

- 使用无线频谱分析仪或具备无线探针功能的无线控制器(AC),定期扫描办公环境,发现并定位未经授权的无线信号(SSID),这些信号很可能来源于私接的无线路由器。

三、 管理与人因:巩固安全防线的关键

技术手段再先进,也需完善的管理流程和人员配合才能发挥最大效力。

- 提供合法的无线接入替代方案:部分员工私接路由器是因为办公区域无线信号覆盖不佳或接入不便。企业应部署安全、可控、全覆盖的企业级无线网络(如通过无线控制器+瘦AP架构),并采用WPA2-Enterprise/WPA3-Enterprise等高强度认证方式,满足员工移动办公需求,从根源上减少私接动机。

- 建立闭环的违规处理流程:一旦通过技术手段发现私接行为,应有明确的处理流程:通知相关责任人、要求立即拆除、进行安全警告、记录在案。对于屡犯者,依据公司政策进行处罚。

- 持续的安全意识教育:通过案例分享、内部通告等形式,让员工深刻理解私接网络设备可能带来的严重后果(如导致公司机密泄露、网络瘫痪),变被动遵守为主动维护。

###

保护企业网络安全,阻止私接无线路由器等风险行为,是一场需要技术硬实力与管理软实力协同作战的持久战。企业必须树立“纵深防御”和“零信任”的安全理念,将网络访问控制(NAC)作为关键技术锚点,结合严格的资产管理、流量监控和持续的员工教育,方能构筑起一道看不见却无比坚固的网络安全长城,确保企业在数字时代的航程中行稳致远。

如若转载,请注明出处:http://www.58zhongce.com/product/56.html

更新时间:2026-02-24 12:52:00